Debido a un cambio en la validación de los usuarios en Azure AD, se deben hacer algunas modificaciones en la configuración de GLPi, para que pueda descargarse los correos de una cuanta de Office 365 y enviarlos.

Para que funcione Oauth IMAP, debemos tener en cuenta cumplir con los dos siguientes requisitos

- Tener instalada, mínimo, la versión 10 de GLP

- Habilitado el acceso por HTTPS en GLPi (si no sabes como, puedes seguir este manual)

Si no sabes como habilitar el HTTPS, puedes seguir este manual: http://www.nitic.es/habilitar-ssl-en-glpi/

Una vez cumplimos con los requisitos, lo primero que debemos hacer es descargar el plugin Oauth IMAP, desde el siguiente enlace:

https://github.com/pluginsGLPI/oauthimap/releases

Una vez descargado, lo subimos al servidor GLPi, en la ruta:

/var/www/glpi/plugins/Una vez tenemos el plugin subido a nuestro servidor, debemos descomprimirlo con el siguiente comando:

tar -xf archive.tar.bz2Ahora, vamos a los pluguins de GLPi, instalamos el Oauth IMAP y lo activamos. Una vez activado, procedemos a su configuración.

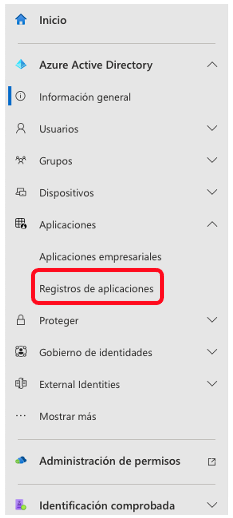

Lo primero que tenemos que hacer es acceder a nuestro portal de Azure AD. En el portal, debemos ir a Aplicaciones –> Registro de aplicaciones, en la columna de la izquierda.

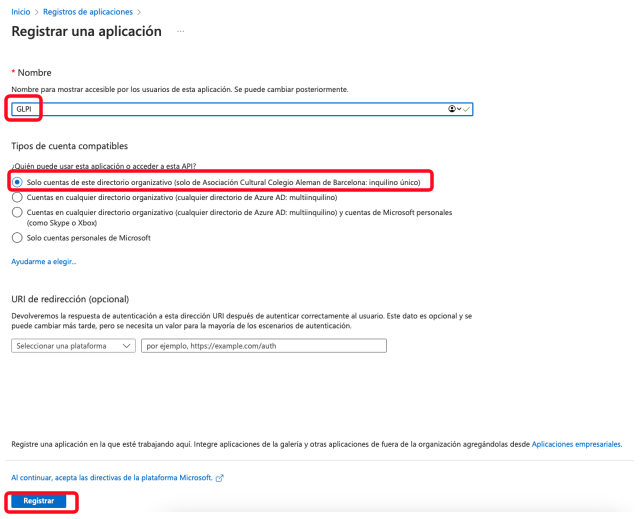

Pulsamos en Nuevo registro, para añadir una nueva APP:

Añadirmos un numbro con el que identificaremos la aplicación. En nuestro caso GLPi y dejamos la opción de Tipo de cuentas compatibles, con la opción por defecto. Pulsamos en Registrar.

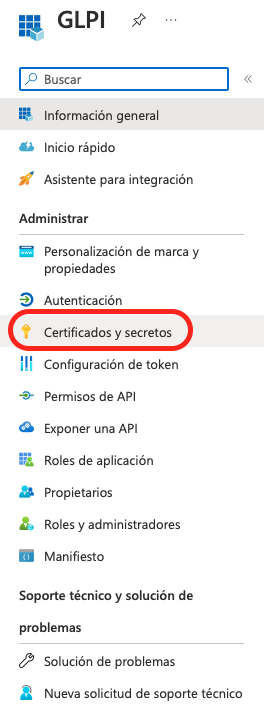

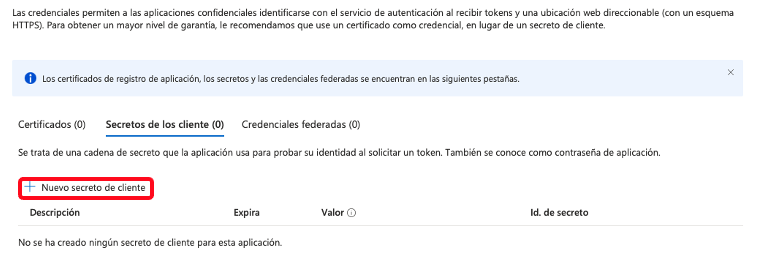

Por último, vamos a Certificados y secretos en la columna de la izquierda

Pulsamos en Nuevo secreto de cliente

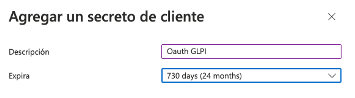

Añadimos una descripción y una fecha de expiración. En nuestro caso, hemos puesto 24 meses:

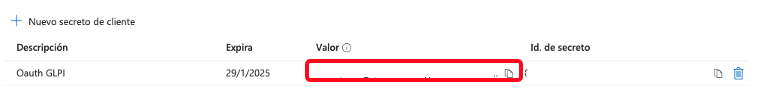

Ahora, veremos los siguientes datos, donde debemos copiar el Valor.

IMPORTANTE: el código de valor, sólo lo podremos ver la primera vez. Después se verá encriptada.

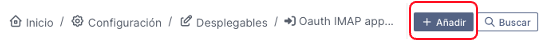

Una vez tenemos la clave secreto, en GLPI, en la columna de la izquierda, vamos a Configuración –> Oauth IMAP applications. Ahora, en la parte superior, pulsamos en Añadir

Añadimos un nombre para identificar la conexión, lo activamos y en Oauth provider, seleccionamos Azure

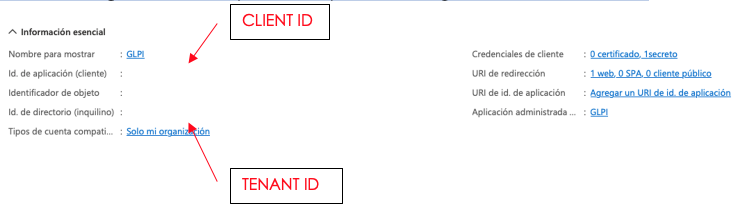

Ahora, necesitamos el Client ID, Tenant ID y el Client secret (el código que hemos generado en el paso anterior). Estos datos los podemos conseguir de Azure AD, en la Información general de la aplicación que hemos registrado anteriormente.

Introducimos los datos y pulsamos en Guardar

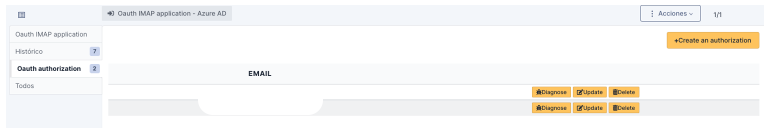

Ahora vamos de nuevo a la configuración del plugin y acedemos al Oauth IMAP que acabamos de crear, pulsando en el nombre. En la columna de la izquierda, seleccionamos Oauth authorization y pulsamos en +Create an authorization

Se nos abrirá una ventana de login de Office 365, en el que introduciremos los datos de usuario con el que queremos hacer los envíos y recepción de emails.

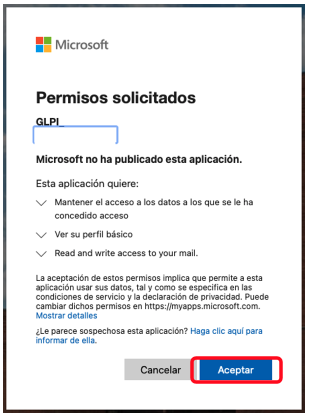

Nos pedirá autorización para usar la aplicación. Pulsamos en Aceptar

Una vez añadido, veremos una lista con las cuentas de email autorizadas:

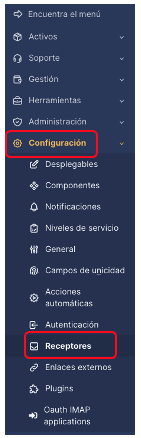

Ahora vamos a actualizar la configuración de las cuentas receptores. Para ello vamos a Configuración –> Receptores

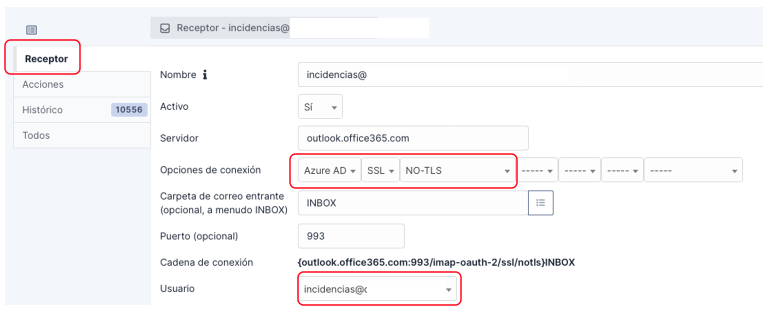

Veremos una lista de las cuentas que tenemos configuradas. Accedemos a una de ellas y, en la opción Receptor, debemos aplicar la configuración siguiente:

Y pulsamos en Guardar.

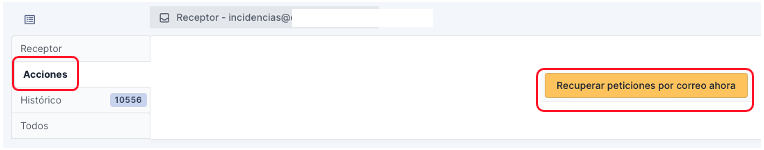

Ahora vamos Acciones y pulsamos en Recuperar peticiones por correo ahora

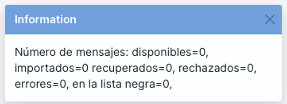

Si todo ha salido bien, en la esquina inferior derecha, nos debería aparecer un recuadro como el siguiente

Realizamos la misma configuración para el resto de receptores y ya habremos finalizado con la configuración.

2 ideas sobre “Configurar OAuth IMAP en GLPi con Azure AD”

A ver si me puedes ayudar.

Tengo todo instalado y configurado, pero cuando configuro el OauthImap, me coge perfectamente la cuenta cuando creo la autorización, pero cuando le doy a DIAGNOSE, siempre me devuelve un error dice que el propio servidor rechaza la conexión.

Hola Fran,

Estoy intentado replicar el error, pero no lo consigo. Me podrías enviar alguna captura de pantalla?